Configuraremos el Mikrotik RouterBoard de tal manera como se puede ver a continuación:

- Puerto WAN por donde se saldra a Internet.

- Puerto LAN que a su ver se configurara como puerto Trunk para las VLAN.

- Puerto Access para VLAN 20 Administradores.

- Puerto Access para VLAN 30 Empleados.

- Puerto Access para VLAN 40 Invitados.

Cuando un puerto se encuentra en modo Trunk por él pasaran múltiples VLAN, donde cada paquete vendra ya etiquetado con su VLAN correspondiente. En cambio un puerto en modo Access solo permite pasar una única VLAN, donde los paquetes no van etiquetados.

La idea es conectar el Switch de Unifi en el puerto 2 que se encontrara en modo Trunk. En dicho Switch se configurara tambien las distintas VLAN y sera ahi donde se conectaran los equipos de los administradores, empleados e invitados. Dejaremos puertos en modo Access para cada VLAN, ya que son útiles para que se conecten los administradores de la red.

Iniciamos Winbox y accedemos al Mikrotik.

1- Interfaz WAN.

2- VLAN.

2.1- Interfaces VLAN.

2.2- Bridge VLAN.

2.3- Direccionamiento VLAN.

3- DNS.

4- DHCP.

5- Firewall.

5.1- Reglas.

5.2- NAT.

1- Interfaz WAN.

Lo primero es configurar nuestra interfaz WAN para que los usuarios de las VLAN puedan acceder a Internet.

Renombramos la interfaz 1, para ello nos vamos a Interface, click derecho y renombramos. Aprovechamos y tambien hacemos lo mismo con la interfaz 2:

Nos vamos a IP → Address y configuramos la dirección IP estática que sera una dirección de la red 192.168.1.0/24:

Por último configuramos la ruta estática en IP → Routes para poder salir a internet:

2- VLAN.

Aqui comenzamos a configurar las distintas VLAN.

2.1- Interfaces VLAN.

Nos vamos a Interface → VLAN para configurar las VLAN en la interfaz 2:

Indicamos nombre de la interfaz VLAN, indicamos la interfaz 2 e ID:

Realizamos lo mismo para las otras VLAN. Aprovechamos y renombramos las otras interfaces para el siguiente punto. Una vez realizado quedara asi:

2.2- Bridge VLAN.

Vamos a Bridge para crear un bridge para cadas VLAN donde se añadira la interfaz VLAN, que se encuentra en el puerto Trunk, y su puerto Access.

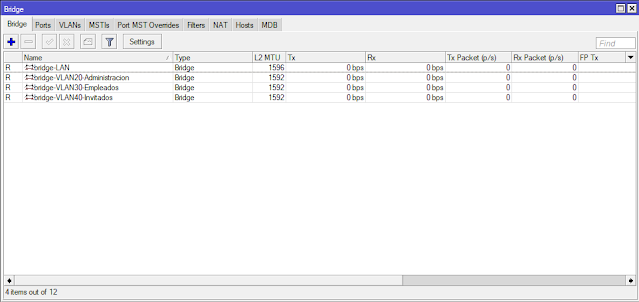

Creamos un bridge para cada VLAN y tambien una para LAN:

Quedaria asi:

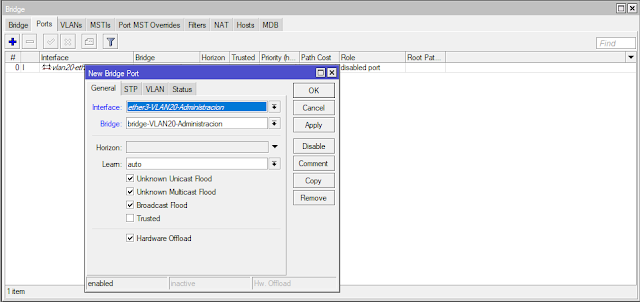

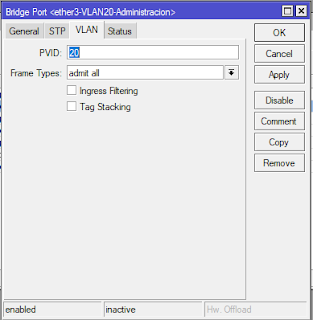

Ahora nos vamos a Ports y comenzamos a añadir las interfaces como se dijo al principio de este punto.

Añadimos la interfaz VLAN creada en el puerto Trunk:

Añadimos ahora el puerto en modo Access:

Realizamos lo mismo para cada bridge de las VLAN:

2.3- Direccionamiento VLAN.

Configuraremos una dirección IP estática para cada bridge.

El direccionamiento para LAN y cada VLAN es el siguiente:

LAN - 192.168.10.0 /24

VLAN 20 - 192.168.20.0/24

VLAN 30 - 192.168.30.0/24

VLAN 40 - 192.168.40.0/24

Vamos a IP → Address y comenzamos a configurara el direccionamiento:

Realizamos lo mismo para cada VLAN:

3- DNS.

Ya que el Mikrotik actuara de puerta de enlace para cada una de las VLAN configuramos los servidores DNS.

Vamos a IP → DNS:

4- DHCP.

Aqui crearemos y configuramos los servidores DHCP para proporcionar un dirección IP a los equipos que se encuentren tanto en la red LAN como las diferentes VLAN.

Es muy sencillo, nos vamos a IP → DHCP Server y creamos los cuatro servidores DHCP que necesitamos:

5- Firewall.

En nuestro pequeño laboratorio haremos que los administradores puedan acceder a los equipos de los empleados y cliente, pero a la inversa no. Para que el AP Unifi sea accesible desde la red LAN le daremos acceso a dicha red a todas las VLAN.

Para que se lleve a cabo es necesario tocar el firewall del Mikrotik.

5.1- Reglas.

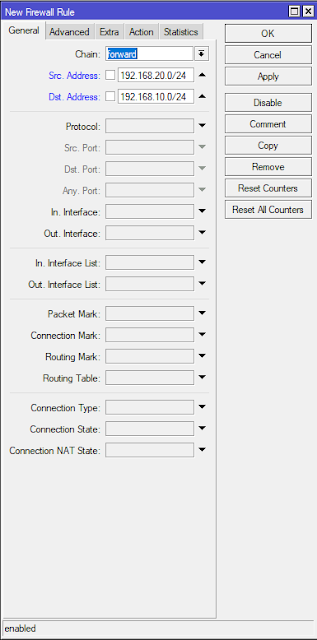

Como hemos dicho anteriormente, los administradores deben poder acceder a los equipos de los empleados e invitados, pero los empleados e invitados no pueden acceder a los equipos de los administradores. Para ello sera necesario añadir reglas en el firewall para permitir el acceso de la VLAN 20 a las VLAN 30 y 40, e impedir a estas acceder a la VLAN 20.

Vamos a IP → Firewall .

Primero creamos las reglas para la VLAN 20 para permitir el acceso a las VLAN 30, 40 y la LAN.

Indicamos la dirección de red origen y destino:

En Action indicamos accept:

Esto lo repetirmos con las VLAN 30 y 40. Asi quedaria:

Ahora creamos las reglas del firewall para VLAN 30 para que pueda acceder a la red LAN pero no a la VLAN 20 ni la VLAN 40:

Muy importante. En las reglas para denegar el acceso el Action indicamos drop y establecemos el Connection State de la siguiente manera para denegar todo tráfico excepto el que ya haya sido establecido:

Ahora las reglas del firewall para VLAN 40 de manera similar:

Y ya tendriamos todas nuestras reglas de firewall creadas:

5.2- NAT.

Obviamente sera necesario crear unas reglas de NAT para natear todo el tráfico proveniente de las redes LAN y VLAN a internet.

En IP → Firewall nos vamos a NAT y procedemos a crear las reglas necesarias.

Indicamos la dirección de red origen, el destino, la interfaz WAN por la que se saldra hacia internet y por supuesto el Action en masquerade:

Repetimos lo mismo para las distintas VLAN:

No hay comentarios:

Publicar un comentario