2. EJEMPLOS.

2.1. EJEMPLO DROP.

2.2. EJEMPLO DROP DNS.

2.3. EJEMPLO DROP ICMP.

2.4. EJEMPLO DESTINATION NAT - HTTP.

2.5. EJEMPLO DESTINATION NAT - SSH.

2.6. EJEMPLO LAYER7.

1. FIREWALL.

El firewall de RouterOS implementa el filtrado de paquetes y proporciona funciones de seguridad que se utilizan para administrar el flujo de datos hacia, desde y a través del enrutador. Es una herramienta para evitar el acceso no autorizado a redes conectadas directamente y al enrutador.

Caracteristicas:

- Filtrado de paquetes.

- NAT.

- Mangle.

- Protocolo Capa 7.

- etc.

2. EJEMPLOS.

Aqui se mostrara algunos ejemplos de casos de uso sencillos que se pueden implementar. Para ello usaremos nuestro escenario creado.

2.1. EJEMPLO DROP.

En este ejemplo se mostrara que regla añadir al firewall para denegar todo tráfico proveniente del equipo PC1, evitando asi que pueda salir a Internet.

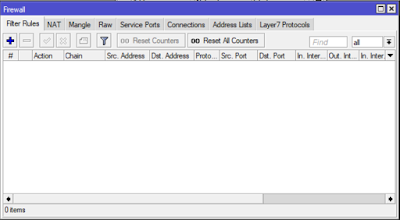

Nos vamos a IP→Firewall→Filter Rules→+:

Indicamos lo siguiente:

- Chain: Forward.

- Src. Address: Indicamos la dirección IP de PC1.

En Action indicamos la actión de drop:

Le damos a Apply y OK y ya probamos desde PC1 a hacer un ping a www.google.es:

Vemos que se esta denegando todo el tráfico del equipo y no puede salir a Internet.

2.2. EJEMPLO DROP DNS.

En este ejemplo veremos que regla añadir al firewall para bloquear/denegar las consultas DNS que realicen los equipos de la red privada.

Como vemos PC1 puede resolver nombres DNS, ya que consulta con el servidor DNS de Google:

Añadiremos una regla que bloquee esas consultas DNS. Para ello nos vamos a IP→Firewall→Filter Rules→+:

Indicamos lo siguiente:

- Chain: Forward.

- Src. Address: La dirección IP de la red privada.

- Protocol: UDP.

- Dst. Port: 53.

- In. Interface: La interfaz por la que entraran las consultas DNS. Es decir, la puerta de enlace de la red.

Y en Action indicamos la acción drop:

Con la regla creada, comprobemos que funciona. Como vemos no puede resolver nombres DNS pero si puede salir a Internet:

2.3. EJEMPLO DROP ICMP.

En este ejemplo veremos que regla de firewall añadir para denegar el protocolo ICMP. En este caso, denegaremos el tráfico ICMP entre los dos Mikrotiks.

Como vemos, el Mikrotik2 tiene ping con Mikrotik1:

Entonces en el Mikrotik1 agregamos una regla en el firewall yendo a IP→Firewall→Filter Rules→+:

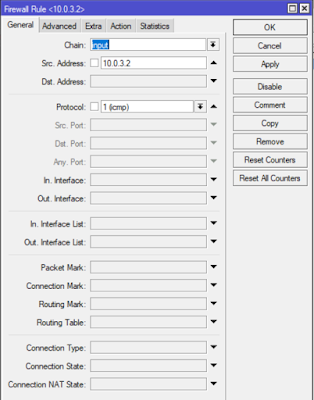

Indicamos lo siguiente:

- Chain: Input.

- Src. Address: La dirección IP de origen de los paquetes. En este caso la dirección IP del Mikrotik2.

- Protocol: ICMP.

Esta vez en Action indicamos la acción reject y en Reject With indicamos el mensaje que queremos que se muestre una vez sean rechazados los paquetes:

Una vez creada la regla, probamos desde Mikrotik2 a realizar un ping a Mikrotik1:

2.4. EJEMPLO DESTINATION NAT - HTTP.

En este ejemplo veremos que regla NAT del firewall debemos añadir para enrutar el tráfico HTTP entrante del Mikrotik a un servidor web, que se encontrara instalado en un equipo. La idea sería que todo aquel que acceda por HTTP, y un puerto especificado, por la dirección IP pública del Mikrotik se redirija al servidor web que se encuentra en la red privada.

En este ejemplo, instalaremos Apache en el PC1:

sudo apt-get install apache2 -y

Ahora en el Mikrotik1 nos vamos a IP→Firewall→NAT→+:

Indicamos lo siguiente:

- Chain: Dstnat.

- Protocol: TCP.

- Dst. Port: Indicamos el puerto 8080.

- In. Interface: Indicamos la interfaz por la que entrara el tráfico.

En Action indicamos la acción dst-nat:

ç

Indicamos lo siguiente:

- To Addresses: La dirección IP donde se encuentra el servidor web Apache, y a donde se reenviara el tráfico HTTP.

- To Ports: Puerto 80.

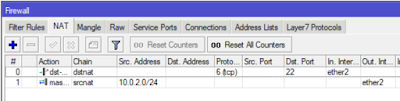

Si tenemos alguna regla de Masquerade, esta nueva que hemos creado la debemos poner primera:

Si probamos acceder por HTTP y el puerto 8080 mediante la dirección IP de la red pública del Mikrotik vemos que se realiza correctamente el destination nat:

2.5. EJEMPLO DESTINATION NAT - SSH.

Ejemplo parecido al anterior pero en este caso se enrutara el tráfico SSH entrante en el Mikrotik2 a el equipo PC2.

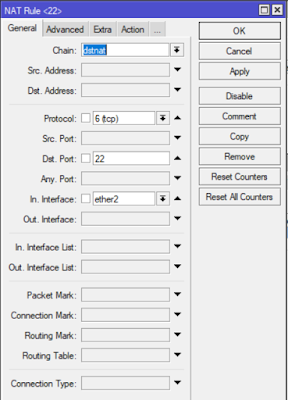

Nos vamos a IP→Firewall→NAT→+:

Indicamos lo siguiente:

- Chain: Dstnat.

- Protocol: TCP.

- Dst. Port: 22.

- In. Interface: La interfaz por la que entrara el tráfico.

En Action indicamos la acción dst-nat:

Indicamos también lo siguiente:

- To Addresses: Indicamos la dirección IP de PC2.

- To Ports: Puerto 22.

Y como vimos anteriormente, debemos colocar esta regla de las primeras por encima de las reglas de Masquerade:

Para comprobar que funciona correctamente, realizamos una conexión SSH desde PC1 usando la dirección IP del Mikrotik2 en la red pública y vemos como nos conectamos a PC2:

2.6. EJEMPLO LAYER7.

En este ejemplo veremos que tenemos que hacer, y que regla de firewall debemos crear, para bloquear que los equipos actualicen la lista de paquetes disponibles en sus sistemas Ubuntu.

Para ello usaremos Layer7 Protocols, mediante el cual se puede detectar y marcar tráfico en base al contenido de alguno de los paquetes de la conexión.

Nos vamos a IP→Firewall→Layer7 Protocols→+:

En Regexp indicamos el patrón con el cual se marcaran aquellos paquetes que contengan la palabra ubuntu.

Patrón: ^.+(ubuntu).*$

Como podemos ver, mediante el comando apt-get update el sistema sincroniza y actualiza los paquetes desde sus fuentes que contienen la palabra ubuntu:

Para bloquear esto accedemos a IP→Firewall→Filter Rules→+:

Indicamos lo siguiente:

- Chain: Forward.

- Src. Address: Dirección IP de la red privada.

- Out. Interface: Interfaz que da salida a Internet, y por donde saldran los paquetes.

En Advanced en Layer7 Protocol seleccionamos el que creamos anteriormente:

En Action seleccionamos la acción drop :

Y probamos de nuevo en el equipo a realizar un apt-get update vemos que no alcanza las fuentes para actualizar los paquetes debido a que se estan bloqueando:

No hay comentarios:

Publicar un comentario