Antes de realizar algunos análisis de prueba, primero explicaremos cada una de las opciones de configuración que tiene Nessus.

Le damos a New Scan

1. BASIC.

1.1. General.

1.2. Schedule.

1.3. Notifications.

2. DISCOVERY.

2.1. Host Discovery.

2.2. Port Scanning.

2.3. Service Discovery.

3. ASSEMENT.

3.1. General.

3.2. Brute Force.

3.3. Web Applications.

3.4. Windows.

3.5. Malware.

4. REPORT.

5. ADVANCED.

6. CREDENTIALS.

7. PLUGINS.

1. BASIC.

1.1. General.

Aqui debemos es donde indicamos un nombre para nuestra política, descripción, carpeta donde se guardara, dirección IP del objetivo e incluso si son varios subir un archivo en texto plano con las diferentes direcciones IP separadas.

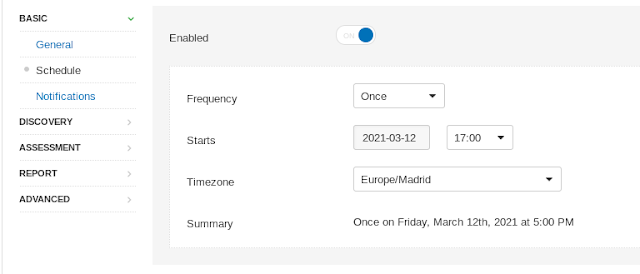

1.2. Schedule.

Podemos programar cuando queremos que se ejecute el análisis, donde podemos indicar cuentas veces se hara, indicar la fecha, hora, etc.

1.3. Notifications.

Aqui podemos configurar direcciones de correo a los que queremos mandar el informe de nuestro análisis de forma automática. Antes de ello habría que configurar un servidor SMTP.

2. DISCOVERY.

2.1. Host Discovery.

Host Discovery es para el descubrimiento de hosts en la red donde se vaya a realizar el análisis.

Con la opción Test the local Nessus host esta configuración especifica si el host Nessus local debe analizarse cuando se encuentra dentro del rango de destino especificado para el análisis.Con la opción Use fast network discovery si un host responde al ping, Nessus intenta evitar falsos positivos y realiza pruebas adicionales para verificar que la respuesta no provenga de un proxy o equilibrador de carga. El descubrimiento rápido de redes evita esas pruebas adicionales.

También podemos establecer los parámetros del ping para el descubrimiento de hosts.

Aqui podemos indicar si escanear las impresoras de red, hosts de Novell Netware y los dispositivos de tecnología operativa (OT), como controladores lógicos programables (PLC) y unidades terminales remotas (RTU) que monitorean los factores ambientales y la actividad y el estado de la maquinaria.

2.2. Port Scanning.

Aqui indicamos los puertos a escanear.

SSH (netstat), cuando está habilitado, el escáner usa netstat para verificar si hay puertos abiertos desde la máquina local. Depende de que el comando netstat esté disponible a través de una conexión SSH al destino. Este análisis está destinado a sistemas basados en Linux y requiere credenciales de autenticación.

WMI (netstat), cuando está habilitado, el escáner usa netstat para determinar los puertos abiertos mientras realiza un escaneo basado en WMI.

SNMP, cuando está habilitado, si el usuario proporciona las credenciales adecuadas, el escáner puede probar mejor el host remoto y producir resultados de auditoría más detallados. Por ejemplo, hay muchas comprobaciones de enrutadores Cisco que determinan las vulnerabilidades presentes al examinar la versión de la cadena SNMP devuelta. Esta información es necesaria para estas auditorías.

Only run network port scanners if local port enumeration failed, cuando está habilitado, el escáner se basa primero en la enumeración de puertos locales antes de confiar en los escaneos de puertos de red.

Verify open TCP ports found by local port enumerators, cuando está habilitado, si un enumerador de puerto local (por ejemplo, WMI o netstat) encuentra un puerto, el escáner también verifica que el puerto esté abierto de forma remota. Este enfoque ayuda a determinar si se está utilizando alguna forma de control de acceso (por ejemplo, envoltorios TCP o un firewall).

Aqui podemos especificar los puertos a escanear: puertos TCP y/o puertos UDP. También podemos configurar la opción de Anular la detección automática de firewall(Override automatic firewall detection).

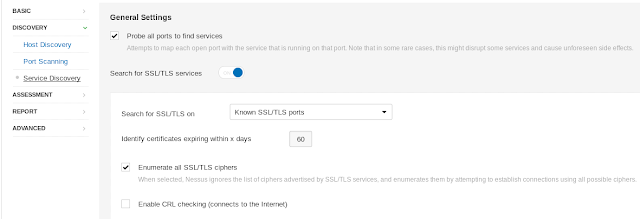

2.3. Service Discovery.

Aqui realizamos una detección de los servicios que funcionan en los puertos abiertos.

Con Probe all ports to find services indicamos que que el escáner intente asignar cada puerto abierto con el servicio que se ejecuta en ese puerto.

Con Search for SSL/TLS on especificamos qué puertos en el host destino busca el escáner para los servicios SSL / TLS.

Cuando Enumerate all SSL/TLS cipher está habilitado, el escáner ignora la lista de cifrados anunciados por los servicios SSL / TLS y los enumera intentando establecer conexiones utilizando todos los cifrados posibles.

Cuando Enable CRL checking (connects to the Internet) está habilitado, el escáner verifica que ninguno de los certificados identificados haya sido revocado.

3. ASSEMENT.

3.1. General.

Aqui podemos indicar que nos muestre hasta las falsas alarmas e incluso podremos invesitgar si el antivirus está actualizado y hacer pruebas de mail spoofing contra el servidor SMTP del objetivo.

3.2. Brute Force.

En Brute Force se configuran las opciones para los intento de login en el objetivo.

Debemos habilitar Only use credentials provided by the user si disponemos credenciales de un usuario en el host objetivo.

Tambien se puede indicar que se realicen pruebas de usuarios de bases de datos Oracle y que se use Hydra, que viene con otras opciones, como añadir archivos de nombre de usuarios y contraseñas con los que probar.

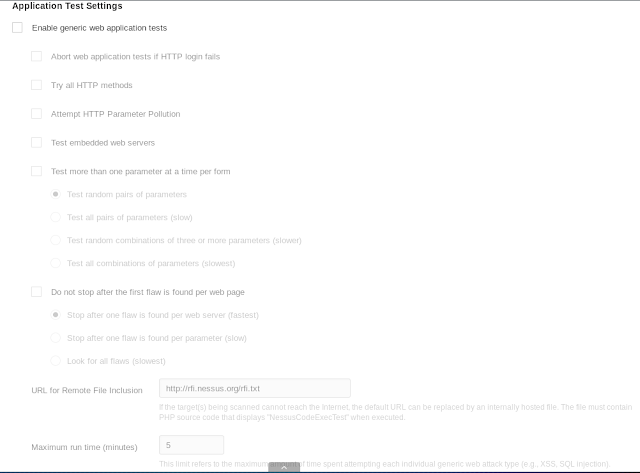

3.3. Web Applications.

Esta parte esta centrada en el análisis de vulnerabilidades en aplicaciones web.

Podemos establecer que navegador web suplantara Nessus, la primera URL que se analizara, excluir algunas páginas webs, etc.

Más opciones que habilitar en el análisis de la aplicación web.

Abort web application tests if HTTP login fails: Si Nessus no puede iniciar sesión en el destino a través de HTTP, no ejecute ninguna prueba de aplicación web.

Try all HTTP methods: Esta opción indica a Nessus que también utilice solicitudes POST para realizar pruebas de formularios web mejoradas. De forma predeterminada, las pruebas de la aplicación web solo usan solicitudes GET, a menos que esta opción esté habilitada.

Attempt HTTP Parameter Pollution: Al realizar pruebas de aplicaciones web, intente eludir los mecanismos de filtrado inyectando contenido en una variable y, al mismo tiempo, proporcione la misma variable con contenido válido. Por ejemplo, una prueba de inyección SQL normal puede verse como /target.cgi?a='&b=2.

Test embedded web servers: Los servidores web integrados suelen ser estáticos y no contienen scripts CGI personalizables. Además, los servidores web integrados pueden ser propensos a fallar o dejar de responder cuando se escanean.

Test more than one parameter at a time per form: Esta configuración administra la combinación de valores de argumentos utilizados en las solicitudes HTTP. El valor predeterminado, sin marcar esta opción, es probar un parámetro a la vez con una cadena de ataque, sin probar variaciones que no sean de ataque para parámetros adicionales. Por ejemplo, Nessus intentaría

/test.php?arg1=XSS&b=1&c=1, donde byc permiten otros valores, sin probar cada combinación. Este es el método de prueba más rápido con el conjunto de resultados más pequeño generado.

Do not stop after the first flaw is found per web page: Esta configuración determina cuándo se apunta a un nuevo defecto. Esto se aplica a nivel de script. Encontrar una falla XSS no deshabilita la búsqueda de inyección SQL o inyección de encabezado, pero a menos que se especifique lo contrario, hay como máximo un informe para cada tipo en un puerto determinado.

3.4. Windows.

En Windows podemos indicar que intente recopilar información de los usuarios mediante el servicio SMB y otro métodos.

SAM Registry: Nessus enumera los usuarios a través del registro del Administrador de cuentas de seguridad (SAM).

ADSI Query: Nessus enumera los usuarios a través de las interfaces de servicio de Active Directory (ADSI).

WMI Query: Nessus enumera los usuarios a través de la interfaz de administración de Windows (WMI).

RID Brute Forcing: Nessus enumera a los usuarios mediante la fuerza bruta del identificador relativo (RID).

3.5. Malware.

Al marcar Disable DNS resolution evita que Nessus use la nube para comparar los resultados del análisis con malware conocido.

4. REPORT.

Aqui indicamos cuanta información queremos en nuestro informa. Tambien tiene opciones de Output donde podemos establecer que usuario pueda editar un informa, designar al objetivo por su nombre de dominio y que muestre objetivos que no pudieron localizarse.

5. ADVANCED.

En Advanced tenemos opciones para comprobaciones seguras, indicar que si le proporcionamos varias direcciones IP de diferentes objetivos las escane de forma aleatoria y controlar la tasa de transferencias durante el análisis.

Dichas opciones se usan para establecer que nos muestre los detalles, y el proceso, del análisis en el informe.

6. CREDENTIALS.

En Credentials podemos indicar las credenciales para el escaneo, con las cuál Nessus puede tener acceso local para escanear el sistema del objetivo. Esto puede facilitar el escaneo de una red muy grande para determinar exposiciones locales o violaciones de cumplimiento.

Nessus aprovecha la capacidad de iniciar sesión en hosts remotos de Linux a través de SSH y con los hosts de Windows, Nessus aprovecha una variedad de tecnologías de autenticación de Microsoft.

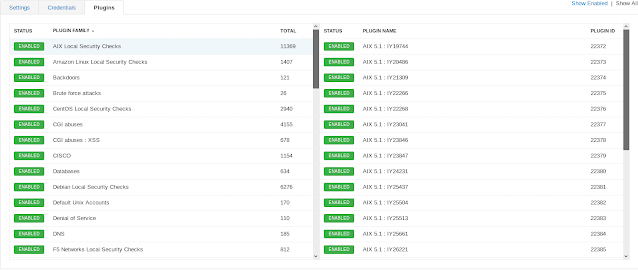

7. PLUGINS.

En Plugins nos permite indicar que complementos habilitar, o deshabilitar, en nuestro análisis.

No hay comentarios:

Publicar un comentario