1. ¿QUE ES IPSEC?

2. CONFIGURACIÓN MIKROTIK 1

3. CONFIGURACIÓN MIKROTIK 2

1. ¿QUE ES IPSEC?

IPsec, Internet Protocol Security, está compuesto por varios protocolos de seguridad diferentes cuya función es asegurar las comunicaciones entre dos puntos sobre el protocolo IP autenticando y/o cifrando cada paquete en un flujo de datos. IPsec puede utilizarse en dos modos diferentes:

- Modo transporte: Proporciona seguridad del tráfico de paquetes en el que los extremos realizando el procesado de seguridad. Es usado para comunicaciones de ordenador a ordenador.

- Modo túnel: La seguridad del tráfico de paquetes es proporcionada a varias máquinas por un único nodo. Es usado para comunicaciones de red a red, es decir, VPN.

Opera en los puertos 500 y 4500 UDP.

Aplicaremos IPsec en modo túnel en los mikrotiks para proporcionar una comunicación entre redes privada a través de un túnel VPN.

Tendremos que realizar la mimsa configuración IPsec en los dos mikrotiks, esta configuración se divide en dos fases:

1) Fase 1: Definimos el extremo opuesto del túnel VPN, con su configuración de seguridad.

2) Fase 2: Definimos nuestro extremo del túnel VPN, con su dicha configuración de seguridad.

2. CONFIGURACIÓN MIKROTIK1.

Empezaremos configurando el Mikrotik1. Primero, como dijimos antes, configurarelos la Fase 1 de IPsec. Para ello primero configuramos la seguridad de las fase 1, nos vamos a IP→IPsec→Profiles→+:

- Nombre del perfil.

- Algoritmo de Hash sha1.

- Algoritmo de cifrado aes-256 (Cuantas menos tengamos activadas, más seguro).

- Diffie-Hellman Group modp1024.

- La opción de NAT Traversal la desmarcamos, ya que nuestros mikrotiks no se encuentran detrás de un NAT.

- DPD Interval detecta si el Peer del otro extremos esta caido. Ponemos que lo detecte cada 5 segundos.

- DPD Maximum Failures indicamos que si detecta dos fallos se reiniciara el túnel.

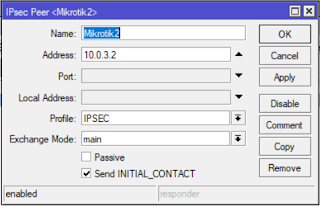

Configuramos ahora el Peer de la fase 1 yendo a IP→IPsec→Peers→+:

- Nombre del peer.

- Dirección IP del otro extremo.

- Perfil creado anteriormente.

- Marcando Send INITIAL_CONTACT indicamos que este mikrotik es el iniciador de la conexión.

Conifiguramos ahora el método de autenticación del Peer en IP→IPsec→Identities→+:

- Peer creado anteriormente.

- Indicamos el metodo de autenticación, que será mediante clave compartida.

- Introducimos la clave, secret, que usaremos.

Ahora configuramos la Fase 2. Primero configuramos la seguridad en IP→IPsec→Proposals→+:

- Nombre del proposal.

- Algoritmo de autenticación sha1.

- Algoritmo de cifrado aes-256-cbc.

- PFS Group modp1024.

Ahora el Policy de la fase 2 en IP→IPsec→Policies→+:

- Indicamos Peer de la fase 1.

- La dirección IP de la red LAN privada del extremo del Mikrotik1.

- La dirección IP de la red LAN privada del extremo del Mikrotik2.

- Protocolos que permitiremos por el túnel, en este caso todos.

- Action indicamos que encripte.

- IPsec protocols esp.

- Indicamos el Proposal creado anteiormente.

Y por último creamos una regla de tipo srcnat para aceptar el tráfico de una red a otra, en IP→Firewall→NAT→+:

3. CONFIGURACIÓN MIKROTIK2.

En el Mikrotik2 hacemos lo mismo.

Fase 1)

Fase 2)

Y creamos la regla en el firewall:

Si probamos a realizar un ping entre los equipos PC1 y PC2, vemos que se pueden comunicar correctamente:

No hay comentarios:

Publicar un comentario