Aqui mostraremos como configurar un proxy HTTPS en FireboxV que inspencionara las solicitudes HTTPS salientes y habilitaremos la inspección del contenido.

Cuando se habilita la inspección del contenido, FireboxV descifrara el tráfico HTTPS, examinara el contenido y luego lo vuelve a cifrar con un nuevo certificado.

Dicho certificado CA que utiliza es generado automáticamente. Cuando se utiliza, los usuarios cuando naveguen por internet les aparecera en sus navegadores web una advertencia debido a que es un certificado autofirmando y no es de confianza. Para evitar esto Watchguard aconseja instalar dicho certificado en los equipos de los usuarios.

1. TLS PROFILES.

2. WEBBLOCKER.

3. PROXY ACTIONS.

4. PROXY HTTPS.

5. DESCARGAR CERTIFICADO.

6. DOMAIN NAMES.

1. TLS PROFILES.

Primero será necesario crearnos nuestro propio perfil TLS.

Para ello nos vamos FIREWALL → TLS Profiles:

Seleccionamos el perfil TLS-Client-HTTPS.Standard y le damos a CLONE.

Editamos el nombre del nuevo perfil clonado y comprobamos que esta marcada la opción de usar la validación de certificados mediante OCSP:

Y ya tendriamos un nuevo perfil TLS:

2. WEBBLOCKER.

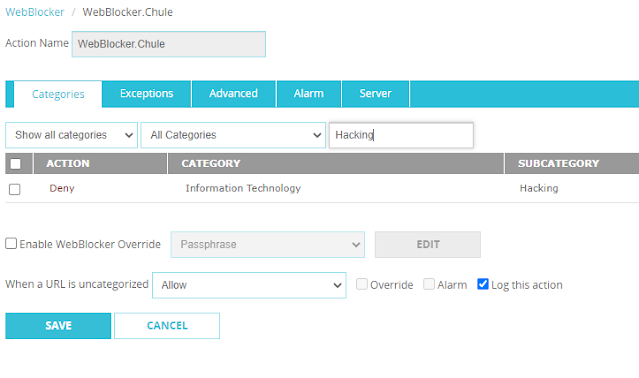

Ahora crearemos y configuraremos un WebBlocker. Usaremos WebBlocker para permitir o denegar contenido de sitios webs basándose en categorías.

Vamos a SUBSCRIPTION SERVICES → WebBlocker:

Creamos un nuevo WebBlocker, veremos las siguiente categorias que hay, seleccionamos las que deseamos permitir y denegar su acceso:

Y ya tendriamos nuestro WebBlocker creado:

3. PROXY ACTIONS.

A continuación configuraremos un Proxy Actions donde se establece la configuración para el Proxy HTTPS.

Nos vamos FIREWALL → Proxy Actions:

Seleccionamos el proxy actions HTTPS-Client.Standard y lo clonamos:

En Content Inspection seleccioanmos el TLS Profile creado anteriormente.

En WebBlocker seleccionamos el WebBlocker creado anteriormente:

Y ya tenemos el Proxy Actions creado:

4. PROXY HTTPS.

Ahora creamos nuestro Proxy HTTPS.

Vamos a FIREWALL → Firewall Policies → Add Firewall Policy e indicamos HTTPS-proxy y el Proxy Actions que hemos creado en el punto anterior:

En Settings lo establecemos asi:

En Proxy Action, en Content Inspection y WebBlocker comprobaremos lo siguiente:

- Que este seleccionado el Proxy Actions que hemos creado.

- Se este usando nuestro el TLS Profile.

- Nos aseguramos que WebBlocker este seleccionado y habilitado.

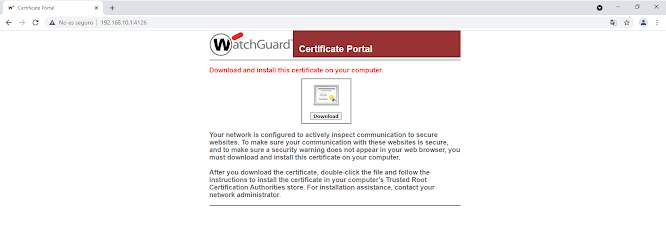

5. DESCARGAR CERTIFICADO.

Procederemos a descargarnos e instalar en el equipo cliente el certificado CA que usa nuestro Proxy HTTPS.

Para descargarnos el certificado accedemos a la siguiente dirección:

http://"Dirección IP del FireboxV":4126/certportal

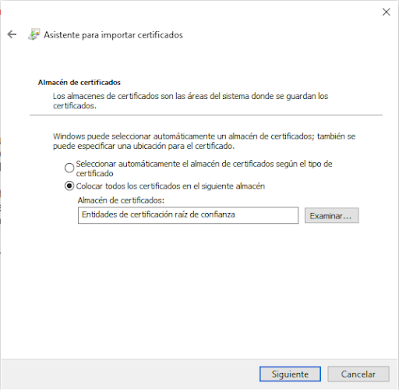

Instalamos el certificado:

Con el certificado instalado podemos probar desde el equipo cliente acceder a un sitio web que en WebBlocker hemos denegado su acceso.

Por ejemplo Twitter:

6. DOMAIN NAMES.

Domain Names es la opción que tiene WebBlocker con la que podemos especificar los sitios webs indicando la dirección URL mediante patrones y expresiones regulares.

Toda acción aplicada en Domain Name se excluye de lo aplicado en las categorias webs.

Vamos a mostrar un ejemplo.

En el WebBlocker que tenemos creado vemos que estamos denegando el acceso a todo sitio web de la subcategoria de Hacking:

Comprobamos que no podemos acceder al sitio web de hackthissite.org:

En este ejemplo permitiremos solo el acceso a hackthissite.org pero seguiremos bloqueando los demas sitios webs de Hacking.

Accedemos al Proxy HTTPS:

Nos vamos a Proxy Action y vemos los sitios webs creados en Domain Names por defecto:

Añadimos uno nuevo donde indicamos la dirección del sitio web y lo establecemos en Allow:

Probamos y vemos que ahora si podemos acceder a dicho sitio web:

No hay comentarios:

Publicar un comentario